Cyber-Angriffe am Endpoint verhindern und abwehren

neue Schadprogramme entstehen Tag für Tag¹

Meldungen zu Schadprogramm-Infektionen²

Euro Schaden bei einzelnem Ransomware-Angriff²

Heutige Cyber-Angriffe sind hochentwickelt: Sie setzen sich aus einer Vielzahl von einzelnen Schritten zusammen. Ziel eines Angriffs sind meist Ihre Server mit Ihren Daten. Stellen Sie Ihre Server und Clients in den Mittelpunkt Ihrer Verteidigungsstrategie! Damit verhindern Sie erfolgreiche Angriffe, verringern Schäden deutlich und ermöglichen eine wirkungsvolle Gegenreaktion.

Heutige Cyber-Angriffe sind hochentwickelt: Sie setzen sich aus einer Vielzahl von einzelnen Schritten zusammen. Ziel eines Angriffs sind meist Ihre Server mit Ihren Daten. Stellen Sie Ihre Server und Clients in den Mittelpunkt Ihrer Verteidigungsstrategie! Damit verhindern Sie erfolgreiche Angriffe, verringern Schäden deutlich und ermöglichen eine wirkungsvolle Gegenreaktion. Wie funktionieren Cyber-Angriffe heute

Die meisten Cyber-Angreifer sind gut organisiert (55%) und sind finanziell motiviert (86%), so liest man im jährlich erscheinenden Verizon Data Breach Investigations Report (DBIR). „Organisiert“ bedeutet nicht notwendigerweise Mafia-Strukturen, aber eben gut organisierte, arbeitsteilige Strukturen, die auch Crimeware-Outsourcing, Malware-Servicedesks und professionelle Money-Laundering-Netzwerke umfassen können.

Ebenso sind die Angriffstechniken bei den hochentwickelten Angriffen entsprechend ausgereift. Zur Modellierung dieser Angriffe und zum Aufbau von angemessenen Verteidigungsstrategien haben sich Modelle wie die Cyber Kill Chain(R) von Lockheed Martin oder das MITRE ATT&CK Framework bewährt. Diese Frameworks brechen die Cyber-Angriffe in mehrere Schritte oder Phasen auf. Grob kann man unterscheiden zwischen:

Phase 1: Vorbereitung / Aufklärung:

Vor dem Angriff werden Informationen beschafft, welcher Angriffsvektor und welche Angriffstechnik beim identifizierten Opfer am vielversprechendsten ist: Welche Vulnerabilities können ausgenutzt werden? Gibt es geleakte Passwörter? Wie erfolgversprechend sind Social Media Methoden und Phishing?

Phase 2: Angriff und Ausbreitung

Mit dem optimalen Angriffsvektor wird das Netzwerk des Opfers angegriffen und initial infiltriert – idealerweise ohne bemerkt zu werden. Von diesem Brückenkopf aus lassen sich nun Informationen zum Netzwerk des Opfers sammeln: Wo sind die kritischen Systeme, die wichtigen Daten, hochprivilegierte Accounts und Services? Schritt für Schritt versucht sich der Angreifer, diesen Systemen zu nähern bzw. der Daten und Passwörter habhaft zu werden. Diese Phasen werden „reconnaissance“ und „lateral movement“ genannt. Sie können Tage, Wochen, Monate, ja sogar Jahre andauern (siehe Kasten „Verweildauer von Angreifern“).

Phase 3: Missions-Abschluss

Die Aktionen der letzten Phase des Angriffs hängen direkt mit dem Ziel des Angreifers zusammen. Die Ziele können sich auch verändern, bspw. wenn ein Ziel erreicht wurde:

- Verschlüsseln von möglichst vielen kritischen Servern und Clients mit Lösegeld-Forderung (= Ransomware-Attacke)

- Stehlen von Daten zur Industrie-Spionage oder zum Weiterverkauf im Darknet

- Stehlen von Daten mit Androhung der Veröffentlichung zur Erpressung des Opfers

- Ausnutzen von Rechenpower für Bitcoin-Mining

- und viele mehr

- Klappt Phase 3 aus Angreifersicht gut, werden gerne weitere Missionen hinzugefügt.

Clients und Server stehen im Mittelpunkt der meisten Cyber-Angriffe.

Warum Antivirus nicht mehr ausreicht

Die Funktionsweise von Antivirus-Programmen ist einfach: Bekannte bösartige Programme kommen per Fingerabdruck in einer Verbrecherkartei (= Signaturdatenbank) – damit kann schnell zwischen Gut und Böse unterschieden werden. Leider ist dieser Ansatz seit vielen Jahren nicht mehr wirksam, eben weil sich die Angreifer weiterentwickelt und viel besser organisiert haben:

- Der Umfang der Signaturdatenbank so groß, dass der Umgang mit den Signaturen eine Herausforderung in Transport, Speicherung und Verarbeitung darstellt.

- Die Menge der neuen Malware-Signaturen und die Notwendigkeit möglichst häufig zu aktualisieren gehen massiv zu Lasten der Netzwerk-Performance und der Rechenleistung auf dem Client.

- Für Angreifer ist es kinderleicht, neue Malware zu generieren, für die kein Fingerabdruck mehr passt. Sie ist damit kein bekannter Verbrecher mehr!

- Es gibt eine stark wachsende Zahl von Angriffen, die völlig ohne Malware und Dateien auskommen, sogenannte „Fileless Attacks“.

Von den Malware-Varianten, die unser Partner FireEye dieses Jahr beobachtet hat, waren 41 Prozent bisher nicht bekannt. Das bedeutet, dass Malware-Entwickler nicht nur auf Updates bestehender Malware vertrauen, sondern auch neuen Code entwickeln – vermutlich, um bekannte Erkennungstechnologien zu umgehen.

Warum moderne Endpoint Protection alleine nicht sicher ist

Moderne Endpoint Protection (EPP) verlässt sich mehr auf reinen Signatur-Abgleich. Stattdessen werden weitere Methoden eingesetzt, beispielsweise:

- Erkennen und Verhindern von Exploits

- Erkennen und Verhindern von anormalem und verdächtigem Verhalten von Prozessen auf dem Endpoint

- Einsatz von Machine Learning und Künstlicher Intelligenz bei der Erkennung von Malware bevor sie gestartet wird

- Sandboxing – Ausführen von verdächtigen Programmen in einer geschützten Umgebung

Die Wirksamkeit dieser Methoden ist von Hersteller zu Hersteller recht unterschiedlich. Eine hohe Güte bei der Prävention von Cyber-Angriffen verringert wirksam Schäden und auch die Aufwände bei der Abwehr von Angriffen, die nicht verhindert werden konnten. Höhere Investitionen können sich hier also schnell amortisieren: Durch eine geringere False-Positive-Rate aber auch durch eine höhere Quote an verhinderten Angriffen.

Für alle Security-Tools gilt jedoch ebenso: 100% Sicherheit durch Prävention ist nie möglich. Analysten und CyberSecurity Best Practices und Frameworks weisen daher nachdrücklich darauf hin, dass neben vorbereitenden und vermeidenden Aktivitäten auch die Fähigkeiten in der Erkennung und Analyse erfolgreicher Angriffe, sowie der Reaktion darauf notwendig sind, siehe bspw. die Funktionen „Detect“, „Respond“ und „Recover“ im NIST Cyber Security Framework.

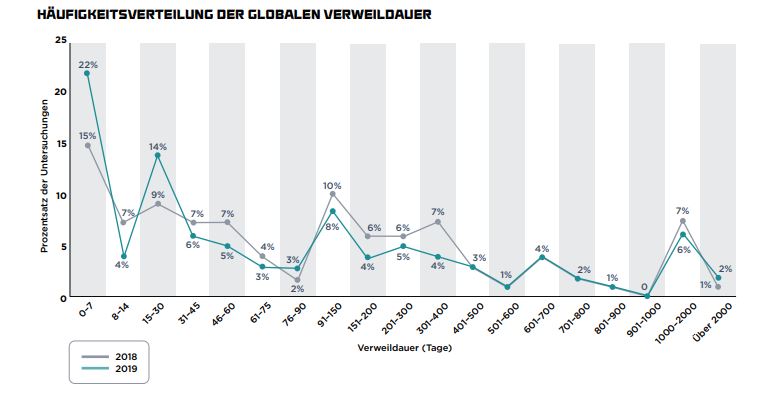

Diese Grafik³ zeigt, wie lange Angreifer in den IT-Systemen der Opfer unterwegs sind. Während die durchschnittliche „Verweildauer“ von Cyber-Angreifern von 177 (2018) auf 54 (2019) Tage gesunken ist, sind 2019 noch immer mehr als 40% der Angreifer länger als 90 Tage unerkannt!

Best Practice: Prävention, Detektion, Reaktion

Als Best Practice im Umgang mit Cyber-Angriffen hat sich eine Kombination aus Prävention, Erkennung und Reaktionsfähigkeit bewährt.

Ungepatchte Schwachstellen konterkarieren IT-Security-Tools

Fast 60% aller Daten-Breaches der letzten beiden Jahre lassen sich auf fehlende Betriebssystempatches oder veraltete Versionsstände von Anwendungssoftware zurückführen. Oft sind ungepatchte IT-Security-Systeme selbst ein Sicherheitsrisiko!

Mehr als 12,174 Schwachstellen (common vulnerabilities and exposures - CVEs) wurden allein im letzten Jahr dokumentiert. Die daraus abgeleiteten Aufwände für das Patch- und Vulnerability-Management übersteigen oftmals die Möglichkeiten von Unternehmen.

Abhilfe schaffen geeignete Client-Management-Systeme, in der Lage sind ihre

- IT-Assets und Software zu inventarisieren

- Software-Pakete zu managen und unerlaubte Software zu identifizieren

- Betriebssysteme aktuell zu halten

- Patches und Updates automatisch, manuell oder regelbasiert auszurollen.

Leistungsfähige Management-Software in Verbindung mit kompetenten Lösungspartnern sind hier entscheidend, damit sich die Mehrwerte realisieren lassen:

- Ressourcen-Einsparung durch Automatisierung von manuellen Tätigkeiten

- Schließen von Sicherheitslücken durch Transparenz und schnellere Patch-Rollouts

- Transparenz über IT-Assets und IT-Prozesse

Die baramundi Management Suite der Augsburger baramundi AG erhöht die IT-Sicherheit, schafft Transparenz und Übersicht über die IT-Infrastruktur, standardisiert IT-Prozesse, verringert die Fehlerquote und spart dadurch Kosten. Dank der hohen Benutzerfreundlichkeit und Automatisierung senken Administratoren damit merklich den Aufwand für Routinearbeiten und gewinnen wertvolle Zeit und Ressourcen für strategische Projekte.

Zur Reduktion der Angriffsfläche an Clients und Servern eignen sich insbesondere die Module

|

baramundi Inventory Welche Hardware besitzen Sie und welche Software läuft darauf, reichen die Lizenzen aus und hat vielleicht jemand unerlaubt Software installiert? Diese und noch mehr Fragen beantwortet Ihnen baramundi Inventory, die umfassende Statuserfassung für Ihre IT-Umgebung. |

baramundi Network Devices Sie benötigen einen vollständigen Überblick über die IT-Architektur Ihres Unternehmensnetzwerks? baramundi Network Devices scannt das Netzwerk und erfasst Netzwerkgeräte wie Router, Switches und Drucker, die SNMP unterstützen. Das Ergebnis wird übersichtlich als „IT-Landkarte“ dargestellt. |

|

baramundi Deploy Mit Hilfe von baramundi Deploy verteilen Sie nahezu jede Software automatisch und zuverlässig – sogar Applikationen, bei denen der Hersteller diese Möglichkeit gar nicht vorsieht. Dazu stehen Ihnen vielfältige Methoden und intelligente Assistenten zur Verfügung. |

baramundi Managed Software Mit diesem Modul wissen Sie immer genau, welche Updates und Patches für Ihre Standardsoftware bereitstehen. Baramundi überwacht und überprüft für Sie Aktualisierungen vieler Standardprodukte und stellen Ihnen verteilfertige Updates und Patches zur Verfügung. |

|

baramundi Vulnerability Scanner Scannen Sie PCs und Server automatisiert auf Schwachstellen – mit baramundi Vulnerability Scanner. So stellen Sie sicher, dass die Einhaltung von Regeln auf allen Endpoints durchgesetzt und somit ein hohes Sicherheitsniveau vorhanden ist. |

baramundi Patch Management Aktuelle Microsoft-Patches entdecken und ganz nach Ihren Vorgaben installieren? Das übernimmt zuverlässig das baramundi Patch Management – anwenderfreundlich und flexibel nach Ihren Rolloutvorgaben. |

Endpoint-Protection und Endpoint Detection and Response auf Augenhöhe der Angreifer

Wie oben bereits erläutert, müssen moderne Endpoint Protection Systeme (EPP) mit der Situation umgehen können, dass der Großteil und vor allem der wirklich gefährliche Anteil der Angriffe mittels neuer Angriffsvektoren, unbekannter Malware und möglicherweise noch unbekannten Schwachstellen operiert.

Angreifer verwenden in den verschiedenen Phasen Ihres Angriffs verschiedene Methoden, die von Hacking, über Malware bis zu Social Engineering und physischem Zugriff reichen. Dem verizon Data Breach Investigations Report 2020 kann man bspw. entnehmen, dass Hacking, Social Engineering und Konfigurationsfehler in der ersten Phase eines Angriffs die wichtigste Rolle spielen. Schließlich muss zunächst ein Client oder ein Server als Brückenkopf infiltriert werden. In der mittleren und abschließenden Phase des Cyber-Angriffs spielen Hacking und Malware die wichtigste Vorgehensweise dar. Angreifer versuchen in diesen Angriffsphasen Schlüssel-Systeme zu kompromittieren, um dort – je nach Ziel – Daten zu exfiltrieren, Daten zu modifizieren, Rechenleistung zu missbrauchen, etc.

Moderne Endpoint Protection / Endpoint Detection & Response (EDR oder neuer XDR für extended EDR) Systeme müssen daher in der Lage sein,

- bekannte Malware und Exploits zu erkennen und zu neutralisieren

- unbekannte Malware und Exploits zu erkennen und zu neutralisieren

- die Unternehmensinfrastruktur auf neue Indicators of Compromise oder andere Hinweise auf Angriffe effizient zu durchsuchen

- Hintergrundinformationen (Angreifergruppen, -motivation, -vorgehensweisen) bereitstellen, um eine effiziente Verteidigung zu ermöglichen

- kompromittierte Endpunkte schnell abzuschotten und Lateral Movement zu verhindern.

Eine bewährte und vielfältig ausgezeichnete Lösung hierfür stellt FireEye Endpoint Security dar. Die Lösung schützt Clients und Sever vor komplexer Malware und Zero-Day-Exploits durch mehrschichtigen Schutz auf Basis von signatur- und verhaltensbasierten Engines und mit Threat-Intelligence-basierten Gefahrenindikatoren. Darüber ist mit MalwareGuard eine auf maschinellem Lernen basierende Engine enthalten, in deren Entwicklung die weltweit führenden Erfahrungen der Incident-Response-Experten von FireEye Mandiant kontinuierlich einfließt. So sind mehr als 14 Jahre Cyber-Threat-Research, 200.000 Stunden forensischer Untersuchungen und Daten aus 16 Millionen Sensoren eingeflossen und mit den neuesten Data-Analytics-Erkenntnissen aufbereitet worden.

Dank dieser weltweit führenden Incident Response Expertise und der Threat Intelligence Researcher ist FireEye in der Lage, die eigenen Sicherheitslösungen kontinuierlich mit exklusivem Expertenwissen aus vergangenen und aktuellen IncidentResponseEinsätzen, sowie aus Threat-Intelligence-Erkenntnissen zu kombinieren – zu Ihrem Schutz

|

Ressourcenschonender Agent mit mehreren Engines Minimiert den Konfigurationsaufwand und optimiert die Bedrohungserkennung und ‑abwehr mit vier Engines in einem einzigen Agenten. |

Advanced Endpoint Detection and Response Vereint Analyse und Abwehr in einem einheitlichen Workflow und erlaubt maßgeschneiderte Reaktionen mit integrierter Echtzeit-Threat-Intelligence. |

|

Endpunktschutz Bietet integrierten Malware-Schutz (einschließlich AV), in Kombination mit Threat Intelligence und Funktionen zur Eindämmung und Abwehr von Angriffen sowie für Verhaltensanalysen und die Überwachung von Endpunkten |

Triage Viewer und Audit Viewer Unterstützt die umfassende Untersuchung und Analyse auftretender Incidents mit detailliertem Zugriff auf Endpunkt- und Systemdetails für forensische Prüfungen und Triage-Unterstützung. |

|

Enterprise-Scanfunktionen Unterstützt die schnelle Aufdeckung und Analyse verdächtiger Aktivitäten, möglicher Bedrohungen, verdächtiger Prozesse und unterstützt viele weitere Anwendungsfälle. |

Übersichtliche Oberfläche & Erweiterbarkeit Erlaubt die schnelle Erkennung von verdächtigen Aktivitäten und lässt Sie schneller reagieren. Der FireEye Market ermöglicht zudem modulare Erweiterungen. |

Integration der Tools in Security Incident Response Prozess

Cyber-Angriffe lassen sich nicht allein mit Technologie lösen. Neben den oben aufgeführten Bausteinen ist es mindestens ebenso wichtig, die organisatorischen Rahmenbedingungen zu schaffen:

Strategische Ausrichtung an kritischen Geschäftsprozessen und Daten erlaubt Priorisierung

Welche Geschäftsprozesse sind besonders kritisch? Welcher Schaden entsteht bei einem Ausfall eines Geschäftsprozesses? Welcher Schaden bei Kompromittierung von Daten? Wie bilden sich die Geschäftsprozesse auf die IT-Landschaft ab? Welche Systeme / Daten sind besonders kritisch? Diese Fragestellungen erarbeiten wir mit unseren Kunden bspw. in unserem CyberSecurity Reifegrad-Check. Die Ergebnisse erlauben eine adäquate Priorisierung von Maßnahmen.

Cyber-Notfallplanung macht Sie im Ernstfall handlungsfähig und vermindert den Schaden

Neben technischen Vorkehrungen und der Priorisierung von Maßnahmen anhand der finanziellen Risiken bleibt eine der wichtigsten Hausaufgaben noch offen: Die Vorbereitung auf den Cyber-Ernstfall, der durch die obenstehenden Maßnahmen zwar unwahrscheinlicher wird, aber niemals ausgeschlossen werden kann und darf.

Wie gehen Sie in Ihrem Unternehmen im Ernstfall mit einem Cyber-Angriff um? Welche Maßnahmen haben Priorität: Beenden des Angriffs, Forensik, Business-Kontinuität, Kommunikation? Welche Unternehmensprozesse müssen schnellstmöglich wieder zur Verfügung stehen: Produktion, Logistik, Finanzen? Wie können geeignete Experten kurzfristig hinzugezogen werden? Welche Kommunikationsstrategie ist die richtige?

Erfahren Sie mehr über Cyber-Notfall-Planung auf dieser Seite.

- Cyber-Notfall-Planung

- Perspektivenwechsel: Schützen Sie Ihre Prozesse. Ihre Daten.

- FireEye Endpoint Security: Schutz vor und Reaktion auf Cyber-Attacken

- baramundi Management Suite: Managen Sie Ihre Endpoints und verringern Sie damit die Angriffsfläche

FAQ

- Was bedeutet "Incident & Breach"?

- Was sind "Indicators of Compromise"?

- Wofür stehen "Incident Response & Containment"?

- Was ist "Malware"?

- Was ist ein "Exploit"?

- Wofür steht "CVE"?

- Was ist ein "Lateral Movement"?

Partner

Die BAGHUS GmbH ist seit über 18 Jahren für namhafte Kunden als Full-Service-Dienstleister der Garant für zukunftssichere und skalierbare IT-Konzepte, fachgerechte Installation und störungsfreien Betrieb extrem leistungsfähiger und hochsicherer IT-Strukturen. Als strategischer Partner der CyberSecurity manufaktur GmbH und erfahrener Lösungspartner von FireEye sowie Baramundi gewährleistet die BAGHUS GmbH eine reibungslose Implementierung und den sicheren Betrieb von IT-Lösungen und IT-Infrastrukturen.

Über BAGHUS GmbH: https://www.baghus.de/

Die baramundi Management Suite ist ein starkes Tool, mit dem IT-Administratoren ganzheitliches Endpoint Management einfach umsetzen – plattformübergreifend, effizient und sicher. Machen auch Sie Komplexes einfach und gestalten der baramundi Management Suite die Zukunft Ihrer IT. Wie bereits mehr als 3.000 Kunden weltweit, die auf unsere Softwarelösung vertrauen.

Über baramundi: https://www.baramundi.com/

FireEye Endpoint Security schützt Clients und Sever vor komplexer Malware und Zero-Day-Exploits. Die Lösung bietet mehrschichtigen Schutz für Endpunkte, unter anderem durch signatur- und verhaltensbasierte Engines und mit Threat-Intelligence-basierten Gefahrenindikatoren. Darüber ist mit MalwareGuard eine auf maschinellem Lernen basierende Engine enthalten, in deren Entwicklung die weltweit führenden Erfahrungen der Incident-Response-Experten von FireEye Mandiant kontinuierlich einfließt.

Dank der weltweit führenden Incident Response Expertise und der Threat Intelligence Researcher ist FireEye in der Lage, die eigenen Sicherheitslösungen kontinuierlich mit exklusivem Expertenwissen aus vergangenen und aktuellen IncidentResponseEinsätzen, sowie aus Threat-Intelligence-Erkenntnissen zu kombinieren – zu Ihrem Schutz.

Mit Service-Angeboten wie „Expertise on Demand“ oder „Managed Defense“, verstärken die FireEye-Experten Ihr Sicherheitsteam und sind im Notfall schnell online, per Telefon oder vor Ort für Sie da.

Über FireEye: https://www.fireeye.de/

¹ - Quelle (av-test.org)

² - Quelle (BSI)

³ - Quelle: FireEye